AIブラウザの脆弱性、OpenAIが警鐘

OpenAIはエージェント機能を持つAIブラウザの安全性向上に向け、AtlasやLLMベースの自動検証ツールを用いて脆弱性の実務的検証と対策強化を推奨し、企業や開発者への透明な情報共有を促しています。

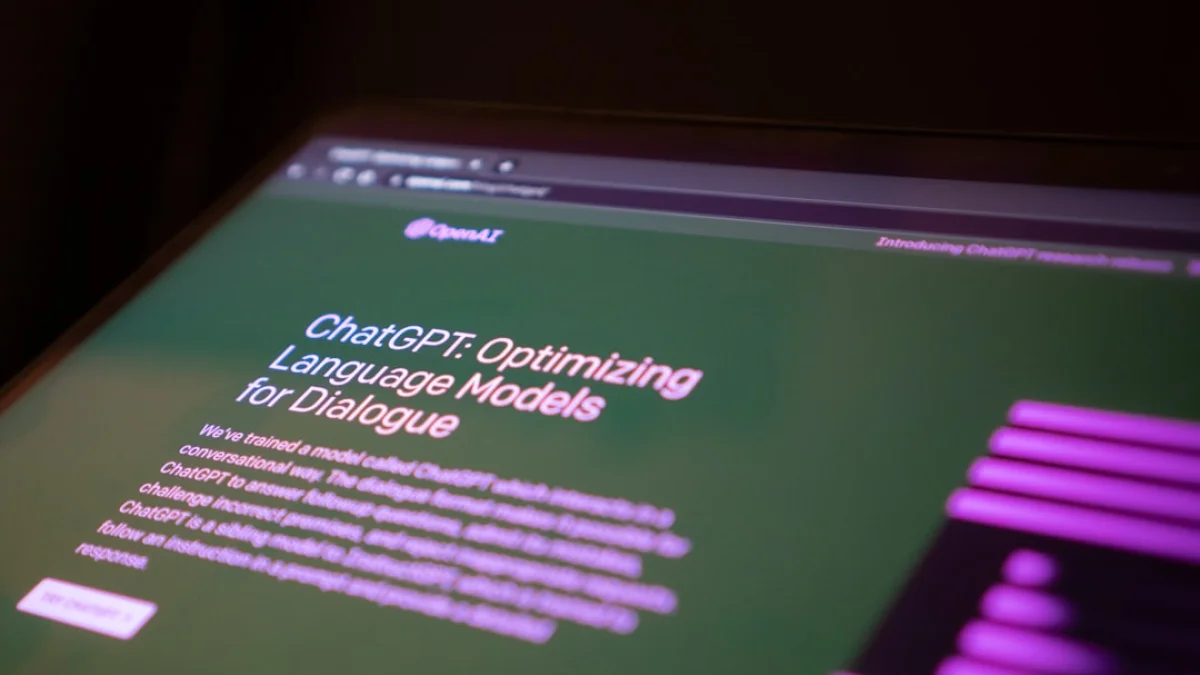

あなたの使うブラウザが、外部からの“ささやき”で動いてしまう――そんな想像はSFの話ではありません。OpenAIが示した最新の警告は、エージェント機能を持つAIブラウザに潜む設計上の課題を、わかりやすく浮かび上がらせました。まずは何が問題かを整理していきましょう。

安全性の現在地

OpenAIは、エージェント機能を備えたAIブラウザが外部指示に影響されやすい点を指摘しました。エージェント機能とは、ブラウザ上で自律的に検索や操作を行う機能です。こうした仕組みは便利ですが、同時に外部からの悪意ある入力に反応する危険性も孕みます。

具体的には「プロンプト挿入攻撃」が問題視されています。プロンプト挿入攻撃とは、外部の入力(ウェブページやスクリプトなど)に攻撃者が悪意ある命令を埋め込み、AIに望ましくない行動をさせる手法です。イメージとしては、家の玄関に隙間があって第三者がそこから指示を差し込めるようなものです。

OpenAIは、この種のリスクが一時的な「バグ」ではなく、設計上の長期課題になり得ることを強調しています。したがって、業界全体で継続的にリスク評価を行う必要があります。

なぜ脆弱性が残るのか

エージェントは外部情報に依存して動くため、外部からの入力が直接挙動に反映されやすい設計です。これは便利さと同時に、外部からの介入を受けやすくするというトレードオフを生みます。

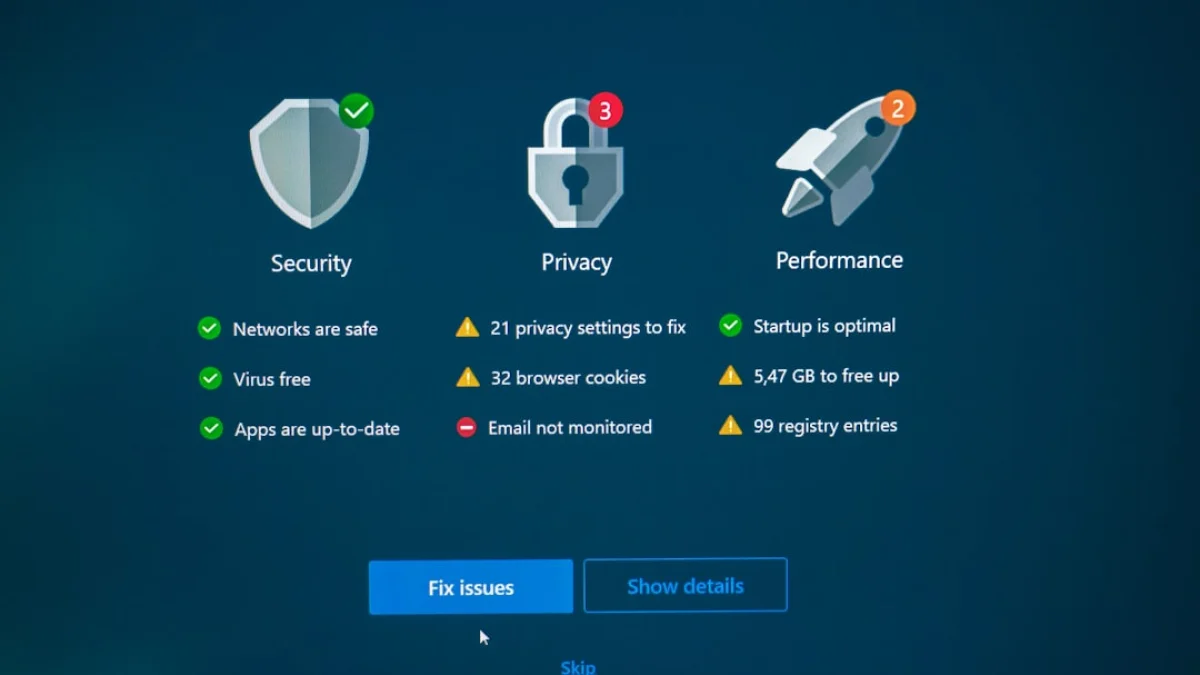

もう一つの理由は透明性の不足です。どの情報がどの段階でAIの判断に影響したのかが不明瞭だと、問題の発見や修正が遅れます。だからこそ情報公開とリスクコミュニケーションが重要になります。

AtlasとLLM自動攻撃者の役割

OpenAIはAtlasという仕組みや、LLM(大規模言語モデル)を使った自動攻撃者を用いて脆弱性検証を進めています。LLM自動攻撃者とは、AI自身を模した自動の“侵入テスター”です。要するに、攻撃者の視点でAIの弱点を探すわけです。

この組み合わせは、現実に近い攻撃シナリオを再現し、実効的な対策を作る手助けになります。映画の撮影でリハーサルを繰り返すように、事前に問題を洗い出す手法です。

誰にどのように影響するか

影響は広範です。企業のサービス、開発者の設計方針、そして最終的には利用者の信頼に及びます。例えば、業務用AIブラウザが外部入力を誤解すると、機密情報の流出や誤操作につながる恐れがあります。

利用者としては、AIがどの情報を参照しているかを示す透明な説明を求める権利があります。企業や開発者は、脆弱性情報の共有と迅速なアップデートを優先課題にするべきです。

今すぐできる実践的な対策

エンドユーザーと開発者、それぞれに取り組めることがあります。

開発者向け

- 外部入力の検証を強化する。信頼できない情報は最小限に扱う。

- ログと説明可能性を整備し、どの情報が判断に効いたかを追えるようにする。

- 定期的にペネトレーションテストを行い、Atlasや自動攻撃シミュレーションで検証する。

利用者向け

- 利用するサービスの説明やプライバシーポリシーを確認する。

- 不審な挙動があれば報告する。問題は早めの共有で小さくできます。

未来展望と読み手への一言

AIブラウザの脆弱性は、消えてなくなる問題ではありません。むしろ「付き合い方」を学ぶ必要があります。OpenAIのようなプレイヤーが検証と情報公開を進めることは、業界全体の信頼回復につながります。

読者の皆さんには、次の三点をおすすめします。信頼できる情報源を選ぶこと。サービスの透明性を求めること。定期的なアップデートを習慣にすることです。小さな注意が、大きな安心を作ります。